Introduction aux critères DIC :

Au vu des menaces cybercriminelles qui planent sur les (institutions étatiques, organisations privées et publiques), il est primordial que tout professionnel essaie de comprendre les trois critères sur lesquels on se base pour évaluer le niveau de sécurité d’un actif dans un système d’information : la disponibilité, l’intégrité et la confidentialité.

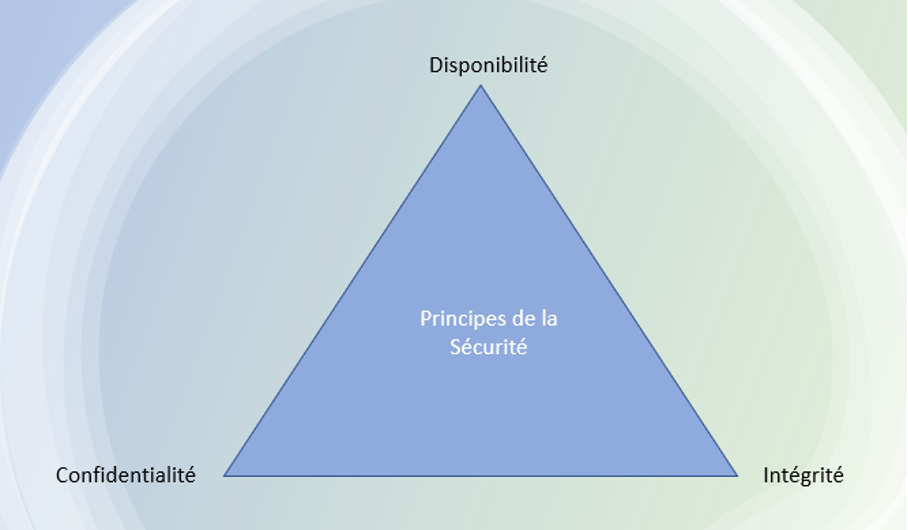

Comment définir le niveau de sécurité d’un actif du SI et évaluer s’il est correctement sécurisé ?

Chaque critère DIC apporte son niveau de sécurité à un actif du SI.

Schéma : DIC

Disponibilité :

La disponibilité consiste à s’assurer qu’un système ou une donnée soit accessible en un temps défini. C’est une propriété d’accessibilité au moment voulu des biens (données ou systèmes) par les personnes autorisées.

La disponibilité est un élément tout à fait critique du puzzle DIC. Comme on peut s’y attendre, les attaques contre la disponibilité sont celles qui font que la victime ne peut plus accéder à une ressource particulière. L’exemple le plus célèbre de ce type d’attaque est le déni de service (Denial of Service ou DoS). Le principe, c’est qu’avec ce type d’attaque rien n’est volé ni modifié. L’attaquant vous empêche d’accéder à tous les services visés. Les ressources attaquées peuvent être un serveur isolé ou bien même un réseau entier dans le cas des attaques basées sur la bande passante (Distributed Denial of Service ou DDoS).

Intégrité :

L’intégrité consiste à ce que les données doivent être celles que l’on attend, et ne doivent pas être altérées de façons fortuite, illicite ou malveillante. En clair, les éléments considérés doivent être exacts et complets.

Elle permet de garantir que le système et la donnée traitée ne sont modifiés que par une action volontaire et légitime. L’intégrité traite de l’écriture ou la modification des données.

Il existe deux types d’intégrité :

- L’intégrité de la donnée :

Qui protège les données des modifications non autorisées. On a alors des données justes auxquelles on peut faire confiance.

- L’intégrité du système :

Protège un système tel que Linux de modification non autorisée. On a alors un système stable qui fonctionne comme souhaité.

Les attaques contre l’intégrité sont celles qui essaient de modifier une donnée en vue d’une utilisation ultérieure. Des modifications de prix dans une base de données commerciale est un exemple de ce type d’attaque.

Confidentialité :

La confidentialité consiste à s’assurer qu’une donnée n’est accessible qu’aux personnes autorisées. C’est de faire en sorte à ce qui est secret reste secret. En clair, c’est le fait d’éviter une lecture non autorisée de données.

Ces données peuvent aller de la propriété intellectuelle d’une société à la collection photo personnelle d’un utilisateur. Tout ce qui attaque la capacité de chacun à préserver ce qu’il veut garder secret est une attaque contre la confidentialité. Les attaques contre la confidentialité peuvent se faire par la surveillance du réseau, le vol de mot de passe, par l’ingénierie sociale etc…

Equilibre de contrôle entre les différents critères DIC :

En réalité, lorsque la sécurité de l’information est abordée, ce n’est généralement que dans l’optique de garder des secrets (confidentialité). Les menaces d’intégrité et de disponibilité peuvent être négligées et traitées uniquement qu’après avoir été correctement compromises.

Certains actifs ont une exigence de confidentialité critique (secrets commerciaux de l’entreprise), certains ont une exigence d’intégrité critique (valeurs des transactions financières) et d’autres ont une exigence de disponibilité critique (serveurs Web e-commerce).

De nombreuses personnes comprennent le concept du DIC, mais peuvent ne pas apprécier pleinement la complexité de la mise en œuvre de contrôle nécessaires pour fournir toute la protection que ce concept couvre.

Liste de contrôle appliqué aux actifs pour des besoins DIC :

Vous trouverez ci-dessous une courte liste de contrôle à appliquer aux actifs pour des besoins DIC.

Disponibilité :

- Mise en place d’un système de clustering

- Mise en place d’un système d’équilibrage de charge

- Assurer la redondance de l’alimentation électrique

- Assurer la sauvegarde logicielle et des données

- Création d’un site de backup

- Avoir un plan de retour en arrière (fonction rollback)

- Activer la fonction failover sur les équipements

Intégrité :

- Hashing (intégrité des données)

- Gestion des configurations (intégrité système)

- Contrôle des changements (intégrité du processus)

- Contrôle d’accès (physique et technique)

- Signature numérique des logicielles

- Contrôle de redondance cyclique de transmission (CRC) sur les équipements

Confidentialité :

- Chiffrement des données au repos (la base de données)

- Chiffrement des données en transit (TLS, PPTP, SSH, IPsec)

- Chiffrement du support physique

- Contrôle d’accès (physique et technique)

La disponibilité, l’intégrité et la confidentialité sont des principes essentiels dans la sécurisation d’un actif dans un système d’information.

Il est important de comprendre leur signification, comment ils sont fournis par différents mécanismes de sécurité et comment leur absence peut affecter négativement une organisation.

Mohamed KABA, consultant cybersécurité

Membre de l’équipe CiberObs